Avant propos

Ce document est disponible sur le site ReadTheDocs

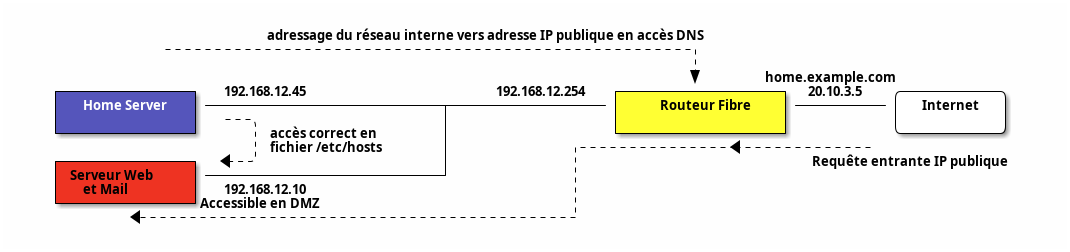

Diagram

et sur Github. Sur Github vous trouverez aussi les versions PDF, EPUB, HTML, Docbook et Asciidoc de ce document

Cette documentation décrit la méthode que j’ai utilisé pour installer un serveur linux de gestion du reseau Home (site auto hébergé) avec un raspberry PI.

Elle est le résultat de très nombreuses heures de travail pour collecter la documentation nécessaire.

Le coût pour mettre en oeuvre ce type de serveur est relativement faible:

Compter 15-18€TTC/an pour un nom de domaine classique (mais il peut y avoir des promos)

Comptez 47€ pour acheter une carte Raspberry PI 4 (1Go de Ram) et 67€ pour un PI 4 avec 4Go de Ram ou 94€ pour un PI 5 avec 8Go de Ram. A cela il faut ajouter un boitier, une alim et une flash de 64 ou 128 Go (prenez les cartes SD les plus rapide possible en écriture).

Vous en aurez donc entre 80€ pour une petite Configuration Raspberry PI 4 1Go, flash de 64 Go et 160€ pour une configuration Raspberry PI 5 8 Go et une flash de 512 Go.

Il existe aussi des kits permettant de mettre en oeuvre des cartes NVME avec un gros gain de performance disque.

Par rapport à une solution VPS directement dans le cloud, ce budget correspond à 7-16 mois d’abonnement selon la configuration. Si vous avez la Fibre chez vous, il est nettement plus rentable d’utiliser un Raspberry que de prendre un abonnement VPS.

Se loguer root sur le serveur

A de nombreux endroit dans la documentation, il est demandé de se loguer root sur le serveur. Pour se loguer root, et dans l’hypothèse que vous avez mis en place un compte sudo:

De votre machine locale, loguez vous avec votre compte

<sudo_username>. Tapez :ssh <sudo_username>@<example.com>Mettez ici <sudo_username> par votre nom de login et <example.com> par votre nom de domaine ou son adresse IP. Au début votre nom de domaine acheté n’est pas encore configuré. Il faut donc utiliser le nom de machine ( par exemple pour un VPS OVH: VPSxxxxxx.ovh.net ou pour un raspberry: raspberrypi.local ) ou votre adresse IP.

ou utilisez putty si vous êtes sous Windows.

Tapez votre mot de passe s’il est demandé. Si vous avez installé une clé de connexion ce ne devrait pas être le cas.

Loguez-vous

root. Tapez :sudo bashUn mot de passe vous est demandé. Tapez le mot de passe demandé.

Dans le cas contraire (pas de sudo créé et connexion en root directe sur le serveur):

Se loguer root sur le serveur distant. Tapez:

ssh root@<example.com>remplacer ici <example.com> par votre nom de domaine.

Tapez ensuite votre mot de passe root

Gestion des mots de passe

A propos des mots de passe: il est conseillé de saisir des mots de passe de 12 caractères contenant des majuscules/minuscules/nombres/caractères spéciaux. Une autre façon de faire est de saisir de longues phrases. Par exemple: ‘J’aime manger de la mousse au chocolat parfumée à la menthe’. Ce dernier exemple a un taux de complexité bien meilleur qu’un mot de passe classique. Il est aussi plus facile à retenir que ‘Az3~1ym_a&’.

Cependant, si vous êtes en manque d’inspiration et que vous souhaitez générer des mots de passe, voici quelques méthodes:

En se basant sur la date. Tapez:

date +%s | sha256sum | base64 | head -c 32 ; echo

remplacez 32 par la valeur qui vous convient pour générer un mot de passe d’une taille différente de 32 caractères

En se basant sur les nombres aléatoires système. Tapez l’une des deux lignes ci dessous :

tr -cd '[:graph:]' < /dev/urandom | head -c 32; echo tr -cd A-Za-z0-9 < /dev/urandom | head -c 32;echo

remplacez 32 par la valeur qui vous convient pour générer un mot de passe d’une taille différente de 32 caractères

En utilisant Openssl. Tapez :

openssl rand -base64 32 | cut -c-32

remplacez 32 par la valeur qui vous convient pour générer un mot de passe d’une taille différente de 32 caractères

En utilisant gpg. Tapez :

gpg --gen-random --armor 1 32 | cut -c-32

remplacez 32 par la valeur qui vous convient pour générer un mot de passe d’une taille différente de 32 caractères

En utilisant pwgen pour générer des mots de passe qui suivent des règles de longueur et types de caractères.

Pour installer l’outil, tapez:

apt install pwgen

Ensuite tapez :

pwgen -Bcny 32 -1

remplacez 32 par la valeur qui vous convient pour générer un mot de passe d’une taille différente de 32 caractères. La commande crée un mot de passe non ambigue avec au moins une majuscule , une valeur numérique, un symbole.

En utilisant apg pour générer des mots de passe prononcables tel que:

7quiGrikCod+ (SEVEN-qui-Grik-Cod-PLUS_SIGN)Pour installer l’outil, tapez:

apt install apg

Ensuite tapez :

apg

En utilisant xkcdpass pour générer des passphrases comme:

context smashup spiffy cuddly throttle landfallPour installer l’outil, tapez:

apt install xkcdpass

Ensuite tapez :

xkcdpass

Installation du linux sur votre Raspberry Pi

C’est la première étape.

Il vous faut bien choisir le type de linux que vous souhaitez installer:

Debian 64: C’est la distribution la plus connue et celle qui offre le plus de possibilités juste après l’installation (notamment pour faire de la domotique, utiliser le GPIO …) .

Ubuntu 64: Elle est plus proche d’une Ubuntu standard.

Il vous faudra un lecteur de flash microSD - USB que vous brancherez sur votre PC.

Il existe maintenant un outil nommé Rasberry PI Imager pour la plateforme qui vous convient. C’est le moyen de plus simple de flasher votre Raspberry pi.

Pour Windows, très simple, il suffit de lancer le programme téléchargé. Pour Linux, appliquer la procédure suivante:

Tapez:

cd /tmp wget https://downloads.raspberrypi.org/imager/imager_amd64.deb dpkg -i imager_amd64.deb

Lancez le programme.

Suivez la procédure ci dessous commune à toutes les plateformes:

Vous avez deux façons d’installer:

avec un écran et un clavier qui est la méthode la plus facile

en mode Headless qui est plus complexe mais ne nécessite pas d’écran ni de clavier. L’installation s’effectue automatiquement.

Sélectionnez

Choisir le modèleet dans la liste choisissez votre type de RaspberrySélectionnez

Choisir l’OSet dans la liste choisissezRaspberry Pi OS (64-bit)ouOther general-purpose OS→`Ubuntu`→`Ubuntu Desktop 64`Sélectionnez

Choisir le Stockageet sélectionnez votre lecteur de carte SDCliquez sur

SuivantCliquez sur

Modifier Réglagessi vous souhaitez installer en mode headless le Raspberry sinon cliquez surNonet allez à l’étape 10Dans l’onglet

GénéralDonnez le nom de votre Raspberry dans

Nom d’hôteDonnez votre utilisateur sudo dans

nom d’utilisateurDonnez votre mot de passe dans

Mot de passe. Utilisez un générateur de mot de passe pour en obtenir un suffisamment complexeDonnez votre SSID Wifi dans

SSIDDonner le mot de passe de votre wifi dans

Mot de passe. Vous pouvez l’afficher si vous voulez vérifier que la saisie est correcte.Dans

Pays Wi-fimettezFRDans

Fuseau horairemettez votre paysEurope/Parispar exempleDans type de clavier mettez

frsi vous avez un clavier Azerty

Dans l’onglet `Services

Activez

Activer SSHSélectionnez

Utiliser un mot de passe pour l’authentification

Cliquez sur

EnregistrerCliquez sur

OuiDans la fenêtre suivant intitulée

Attentioncliquez surOuiAttendez la fin du chargement et de l’écriture sur la flash.

En fonction de la méthode choisie, allez au chapitre suivant ou celui encore après.

Installation avec écran et clavier

Pour ce type d’installation, il vous faut un clavier+souris et un écran.

Enlevez la carte SD de votre lecteur et insérez la dans votre raspberry PI.

Brancher un clavier, une souris et un écran (ou utilisez un écran 3,5” configuré selon la procédure en annexe).

Branchez votre Raspberry sur votre réseau Ethernet filaire (vous pouvez aussi utiliser le wifi)

Démarrez votre raspberry. Attention, les Raspberry PI 5 ont un bouton

OnAttendez environ 2 minutes le temps que le premier boot se termine. Tout pendant la procédure de boot, la petite led d’accès disque doit clignoter. Vous devez assez rapidement arriver sur le bureau

Un écran de configuration doit s’afficher automatiquement.

Sélectionnez le clavier et la langue en français

Tapez votre nouveau mot de passe et votre compte utilisateur

Choisissez votre connexion wifi et entrez le mot de passe

Les mises à jours de paquets Debian ainsi que l’installation des traductions en français vont s’installer.

Une fois les installations terminées, le Raspberry va rebooter.

Une fois rebooté, sélectionnez dans le menu

Préférences→`Configuration du Raspberry PI`Dans l’onglet

DisplayCliquez surSet Resolutionet choisissez31: 1920x1080Dans l’onglet

InterfacesactivezSSHetVNCCliquez sur

Valider

Cliquez sur l’icône

VNCdans la barre en haut à DroiteDans la fenêtre cliquez sur le menu burger en haut à Droite.

Choisissez

Optionspuis l’ongletSécuritéDans le champ Authentification choisissez l’option

mot de passe VNCTapez votre mot de passe dans les deux champs et cliquez

ValiderpuisOK

Vous pouvez maintenant rebooter votre Raspberry sans écran et sans clavier pour continuer la configuration.

Vous avez deux options: connexion en mode SSH ou au travers d’une connexion VNC

Allez au chapitre Connexion au travers du réseau.

Installation Headless

Pour ce type d’installation, pas besoin d’écran, de clavier et de souris. Tout s’effectue à distance.

Enlevez la carte SD de votre lecteur et insérez la dans votre raspberry PI.

Démarrez votre raspberry. Attention, les Raspberry PI 5 ont un bouton

OnAttendez environ 2 minutes le temps que le premier boot se termine. Tout pendant la procédure de boot, la petite led d’accès disque doit clignoter.

Connexion au travers du réseau

Vous devez maintenant découvrir l’adresse IP de votre Raspberry, pour cela tapez la commande suivante:

ping raspberrypi.localAttention remplacez raspberrypi par le nom d’Hôte que vous avez choisi lors de la configuration

Si le Raspberry a démarré correctement, cette commande doit montrer l’adresse IP du raspberry et une réponse correcte au ping

PING raspberrypi.local (192.168.3.212) 56(84) bytes of data.

64 bytes from raspberrypi.local (192.168.3.212): icmp_seq=1 ttl=64 time=1.32 ms

Vous pouvez aussi utiliser la commande suivante:

arp -na | grep -Pi "(b8:27:eb)|(dc:a6:32)|(e4:5f:01)|(d8:3a:dd)"

Elle vous donnera l’adresse IP de tous les raspberry de votre réseau et présents dans le cache ARP de votre PC.

Ensuite testez l’adresse ip trouvée

ping 192.168.0.100

mettez ici l’adresse IP qui a été découverte.

Si le Raspberry a démarré correctement, cette commande doit montrer l’adresse IP du raspberry et une réponse correcte au ping

PING 192.168.0.100 (192.168.0.100) 56(84) bytes of data.

64 bytes from 192.168.0.100: icmp_seq=1 ttl=64 time=1.49 ms

Si vous n’obtenez aucun résultat essayer la commande

nmapsur le subnet de votre réseau localOn obtient l’adresse local du subnet en tapant:

hostname -Il’adresse IP de votre PC est affichée comme premier mot. Par exemple :`192.168.3.10`

le subnet se déduit de cette adresse en gardant les 3 premiers nombres (cas général de la plupart des utilisateurs).

Tapez:

nmap -sn 192.168.3.0/24

En suite à l’exemple de hostname reçu dans l’étape précéndente, nous avons remplacé le 10 à la fin de l’adresse IP par 0.

la commande affiche alors les adresses IP et mac de toutes les machines présentes sur le réseau.

le Raspberry se reconnait par son nom de machine qui contient le terme

raspberryou par son adresse mac qui est reconnue du typeRaspberry Pi Foundation

vous pouvez alors directement vous connecter. Tapez:

ssh username@adresse_ipusername est le

nom d’utilisateurdéfini lors de la configuration. adresse_ip est l’adresse IP du Raspberry pi découverte précédemment ou raspberrypi.local ounom d’hôte.local

Se loguer avec le mot de passe défini pendant la configuration

Installation Headless de Ubuntu 64

Pour ce type d’installation, pas besoin d’écran, de clavier et de souris. Tout s’effectue à distance.

Dans la suite, je suppose que vous possédez un PC fonctionnant avec un Linux (la procédure peut être adaptée pour une machine Windows en utilisant la ligne de commande et putty)

Avant d’enlever votre flash SD du lecteur, appliquez la procédure ci après:

Sur la flash, 2 partitions ont été crées. Montez la partition

system-bootsur cette partition, editez le fichier

network-configet éditez le avec un éditeur de text (Nano ou vi sous linux ou Notepad sous windows).Mettez y le texte suivant:

version: 2 ethernets: eth0: dhcp4: true optional: true wifis: wlan0: dhcp4: true optional: true access-points: YOURSSID: password: "YOURPASSWORD"

remplacez

YOURSSIDpar le nom SSID de votre wifi localremplacez

YOURPASSWORDpar le mot de passe de votre wifi local

sauvez le fichier

démontez la partition

au boot sur la carte SD, le fichier sera recopié dans votre configuration et le réseau wifi sera ainsi accessible

Enlevez la carte SD de votre lecteur et insérez la dans votre Raspberry PI.

Démarrez votre raspberry.

Attendez environ 2 minutes le temps que le premier boot se termine. Tout pendant la procédure de boot, la petite led d’accès disque doit clignoter.

Vous devez maintenant découvrir l’adresse IP de votre Raspberry, pour cela tapez la commande suivante: +

arp -na | grep -Pi "(b8:27:eb)|(dc:a6:32)|(e4:5f:01)|(d8:3a:dd)"

Ensuite testez l’adresse ip trouvée

ping 192.168.0.100

mettez ici l’adresse IP qui a été découverte.

Si le Raspberry a démarré correctement, cette commande doit montrer l’adresse IP du raspberry et une réponse correcte au ping

PING 192.168.0.100 (192.168.0.100) 56(84) bytes of data.

64 bytes from 192.168.0.100: icmp_seq=1 ttl=64 time=1.49 ms

Si vous n’obtenez aucun résultat essayer la commande

nmapsur le subnet de votre réseau localOn obtient l’adresse local du subnet en tapant:

hostname -Il’adresse IP de votre PC est affichée comme premier mot. Par exemple :`192.168.3.10`

le subnet se déduit de cette adresse en gardant les 3 premiers nombres (cas général de la plupart des utilisateurs).

Tapez:

nmap -sn 192.168.3.0/24

la commande affiche alors les adresses IP et mac de toutes les machines présentes sur le réseau.

le Raspberry se reconnait par son nom de machine qui contient le terme

ubuntuou par son adresse mac qui est reconnue du typeRaspberry Pi Foundation

vous pouvez alors directement vous connecter. Tapez:

ssh ubuntu@adresse_ipadresse_ip est l’adresse IP du Raspberry pi découverte précédemment

Se loguer avec le mot de passe

ubuntuUn nouveau mot de passe vous sera demandé puis vous serez déconnecté.

Reconnectez vous.

Installez la langue française. Tapez :

apt install language-pack-fr manpages-fr

Installer la locale qui vous plait. Tapez :

dpkg-reconfigure localesChoisissez votre langue locale. Par exemple:

fr_FR.UTF-8Installer la la timezone qui vous plait. Tapez :

dpkg-reconfigure tzdataChoisissez votre Timezone. Par exemple:

Europe/Paris

Configuration basique

Mettre l’éditeur de votre choix

En fonction de vos préférences en terme d’éditeur, choisissez celui qui

vous convient pour les outils utilisant un éditeur de façon automatique

tels que crontab.

Pour les débutants, il est conseillé d’utiliser nano pour les

utilisateurs avancés, vous pouvez utiliser vim

Si vous voulez installer vim, tapez:

apt install vim

Pour Sélectionner votre éditeur par défaut, tapez:

update-alternatives --config editor

choisissez le chiffre correspondant à Nano ou Vim.basic et quittez.

Installation d’un repository pour /etc

Si vous souhaitez gérer en gestion de configuration le contenu de votre

répertoire /etc, installez etckeeper.

Cette installation est optionnelle. Elle permet de garder dans un repository GIT toutes les modifications qui sont effectuées dans /etc soit par vous soit au moment de l’installation de paquets.

Tapez :

apt update apt install etckeeper

Vous pouvez créer un repository privé dans le cloud pour stocker votre configuration de serveur (autre serveur privé de confiance ou repository privé

GitlabouGithub).Ajoutez ce repository distant. Pour

GitlabetGithub, une fois le repository créé, demandez l’affichage de la commande git pour une communication en ssh. Tapez ensuite sur votre serveur :cd /etc git remote add origin git@github.com:username/etc_keeper.git

remplacer l’url par celle qui correspond au chemin de votre repository

modifier le fichier de configuration de

etckeeper. tapez:vi /etc/etckeeper/etckeeper.confRecherchez la ligne contenant

PUSH_REMOTEet ajoutez y tous les repositories distant sur lesquels vous souhaitez pousser les modifications. Pour notre configuration, mettez:PUSH_REMOTE="origin"

Pour éviter des demandes de mot de passe de la part de

githubougitlab, il est nécessaire de déclarer une clé publique sur leur site. Créez une clé sur votre serveur pour l’utilisateur root:Créer un répertoire

/root/.sshs’il n’existe pas. tapez :cd /root mkdir -p .ssh

Allez dans le répertoire. Tapez :

cd /root/.ssh

Générez vous clés. Tapez :

ssh-keygen -t rsa

Un ensemble de questions apparaît. Si un texte vous explique que le fichier existe déjà, arrêtez la procédure. Cela signifie que vous avez déjà créé une clé et que vous risquez de perdre la connexion à d’autres serveurs si vous en générez une nouvelle. Sinon, appuyez sur Entrée à chaque fois pour accepter les valeurs par défaut.

Allez sur

gitlabougithubdans la rubriques “settings” et le menu “SSH keys”. Ajoutez la clé que vous aurez affiché avec la commande suivante:cat /root/.ssh/id_rsa.pub

Effectuez un premier push. Tapez:

cd /etc git push -u origin master

aucun mot de passe ne doit vous être demandé. Si ce n’est pas le cas, re-vérifier les étapes précédentes.

Lancer

etckeeper. Tapez:etckeeper commitTout le contenu de

/etcest poussé sur le repository. Saisissez un commentaire.C’est fait !

Mise à jour des sources de paquets Debian ou Ubuntu

Selon la distribution installée suivez la procédure ci-après ou celle suivante.

Modifier la liste standard de paquets Debian

Éditer le fichier

/etc/apt/sources.list. Tapez:vi /etc/apt/sources.listDé-commenter les lignes débutant par

debet contenant le termebackports. Par exemple pour#deb http://deb.debian.org/debian bookworm-backports main contrib non-freeenlever le # en début de ligneAjouter sur toutes les lignes les paquets

contribetnon-free. en ajoutant ces textes après chaque motmaindu fichiersource.listLe fichier doit ressembler à ceci:

deb http://deb.debian.org/debian bookworm main contrib non-free non-free-firmware ## Major bug fix updates produced after the final release of the ## distribution. deb http://security.debian.org/debian-security bookworm-security main contrib non-free non-free-firmware deb http://deb.debian.org/debian bookworm-updates main contrib non-free non-free-firmware ## N.B. software from this repository may not have been tested as ## extensively as that contained in the main release, although it includes ## newer versions of some applications which may provide useful features. deb http://deb.debian.org/debian bookworm-backports main contrib non-free non-free-firmware

Modifier la liste standard de paquets Ubuntu

Éditer le fichier

/etc/apt/sources.list. Tapez:vi /etc/apt/sources.listDé-commenter les lignes débutant par

debenlever le # en début de ligne

Effectuer une mise à niveau du système

Mettez à jour la liste des paquets. Tapez:

apt updateInstallez les nouveautés. Tapez:

apt dist-upgrade

Effectuez du ménage. Tapez:

apt autoremove

Installation des paquets de base

apt install curl wget ntpdate apt-transport-https apt-listchanges apt-file apt-rdepends man

Installer l’outil Debfoster

L’outil debfoster permet de ne conserver que les paquets essentiels.

Cette installation est optionnelle.

Il maintient un fichier keepers présent dans /var/lib/debfoster

En répondant aux questions de conservations de paquets, debfoster

maintient la liste des paquets uniques nécessaires au système. Tous les

autres paquets seront supprimés.

Ajouter le paquet

debfoster. Tapez :apt install debfoster

Lancez

debfoster. Tapez :debfoster

Répondez au questions pour chaque paquet

Acceptez la liste des modifications proposées à la fin. Les paquets superflus seront supprimés

Ci dessous une petite liste de paquets à conserver sur une installation basique Debian 64 pour Raspberry PI:

apt-file |

apt-listchanges |

apt-rdepends |

apt- transport-https |

avahi-daemon |

build-essential |

cifs-utils |

console-setup |

crda |

debconf-utils |

debfoster |

dphys-swapfile |

dselect |

ethtool |

fake-hwclock |

fbset |

f irmware-atheros |

fir mware-brcm80211 |

fi rmware-libertas |

firmwa re-misc-nonfree |

f irmware-realtek |

gdb |

hardlink |

htop |

l ibpam-chksshpwd |

lib raspberrypi-doc |

locales |

man-db |

mkvtoolnix |

ncdu |

nfs-common |

ntpdate |

p7zip-full |

pi-bluetooth |

pkg-config |

py thon-is-python3 |

raspb errypi-net-mods |

raspinfo |

rng-tools |

rpi-update |

rsync |

ssh |

ssh-import-id |

strace |

sudo |

udisks2 |

usb-modeswitch |

userconf-pi |

v4l-utils |

wireless-tools |

wpasupplicant |

zip |

La même liste pour un Ubuntu pour Raspberry PI:

apt-file |

apt-listchanges |

apt-rdepends |

apt- transport-https |

cloud-init |

debfoster |

etckeeper |

l anguage-pack-fr |

linux- firmware-raspi2 |

linux-raspi |

manpages-fr |

ntpdate |

openssh-server |

u-boot-rpi |

ubuntu-server |

ubuntu-standard |

wpasupplicant |

Création d’un fichier keeper dans /etc

Vous pourriez être intéressé après l’installation de debfoster et de

etckeeper de construire automatiquement un fichier qui contient la

liste des paquets qui permettent de réinstaller le système:

Tapez:

vi /etc/etckeeper/pre-commit.d/35debfosterSaisissez dans le fichier:

#!/bin/sh set -e # Make sure sort always sorts in same order. LANG=C export LANG shellquote() { # Single quotes text, escaping existing single quotes. sed -e "s/'/'\"'\"'/g" -e "s/^/'/" -e "s/$/'/" } if [ "$VCS" = git ] || [ "$VCS" = hg ] || [ "$VCS" = bzr ] || [ "$VCS" = darcs ]; then # Make sure the file is not readable by others, since it can leak # information about contents of non-readable directories in /etc. debfoster -q -k /etc/keepers chmod 600 /etc/keepers sed -i "1i\\# debfoster file" /etc/keepers sed -i "1i\\# Generated by etckeeper. Do not edit." /etc/keepers # stage the file as part of the current commit if [ "$VCS" = git ]; then # this will do nothing if the keepers file is unchanged. git add keepers fi # hg, bzr and darcs add not done, they will automatically # include the file in the current commit fi

Sauvez et tapez:

chmod 755 /etc/etckeeper/pre-commit.d/35debfoster

Exécutez maintenant

etckeeperetckeeper commitLe fichier keepers est créé et sauvegardé automatiquement.

Installation des mises à jours automatiques

Si vous souhaitez installer automatiquement les paquets Debian de correction de bugs de sécurité, cette installation est pour vous.

Cette installation est optionnelle.

Warning

L’installation automatique de paquets peut conduire dans certains cas très rare à des dysfonctionnements du serveur. Il est important de regarder périodiquement les logs d’installation.

Suivez la procédure suivante:

Tapez:

apt install unattended-upgrades

Vérification du nom de serveur

Cette partie consiste à vérifier que le serveur a un hostname correctement configuré.

vérifier que le hostname est bien celui attendu (c’est à dire configuré par votre hébergeur). Tapez :

cat /etc/hostnameLe nom du hostname (sans le domaine) doit s’afficher.

Si ce n’est pas le cas, changer ce nom en éditant le fichier. Tapez :

vi /etc/hostnameChangez la valeur, sauvegardez et rebootez. Tapez :

reboot

Vérifier le fichier

hosts. Tapez :cat /etc/hostsSi le fichier contient plusieurs lignes avec la même adresse de loopback en

127.x.y.z, en gardez une seule et celle avec le hostname et le nom de domaine complet.si ce n’est pas le cas, changer les lignes en éditant le fichier. Tapez:

vi /etc/hostsChangez la ou les lignes, sauvegardez.

Note

Le FQDN (nom de machine avec le nom de domaine) doit être déclaré avant le hostname simple dans le fichier

hosts. Pour que la configuration de votre serveur de mail soit correcte vous devez installer un FQDN contenant l’adresse de mail commemail.example.comRebootez. Tapez :

reboot

Vérifiez que tout est correctement configuré.

Tapez :

hostname

La sortie doit afficher le nom de host.

Tapez ensuite :

hostname -fLa sortie doit afficher le nom de host avec le nom de domaine.

Reconfigurez les clés SSH server si vous avez changé le Hostname. Tapez:

rm -v /etc/ssh/ssh_host_* dpkg-reconfigure openssh-server

Les nouvelles clés vont être regénérées.

Déconnectez vous de votre session SSH et reconnectez vous.

Sur votre poste de travail, la clé d’authentification du serveur aura changée. il vous faudra annuler l’ancien puis accepter la nouvelle.

Tapez :

ssh-keygen -f "$HOME/.ssh/known_hosts" -R hostname

remplacer hostname par l’adresse IP ou le nom de machine

Interdire le login direct en root

Il est toujours vivement déconseillé d’autoriser la possibilité de se connecter directement en SSH en tant que root.

Avec les versions récentes de Debian Bookworm pour raspberry pi, il n’est plus nécessaire de créer le compte sudo qui est créé par défaut lors de la procédure d’installation standard. Cette procédure est cependant indispensable pour l’installation d’une distribution debian standard.

Une remarque tout de même pour le raspberry pi: le compte sudo permet de se logger root sans aucun mot de passe. C’est considéré comme une faille de sécurité. Pour corriger cela, Loguez vous comme root sur le serveur et tapez:

rm -f /etc/sudoers.d/010_pi-nopasswd

La procédure suivante s’applique pour la création du compte sudo sur une debian standard.

Notre première action sera de désactiver le login direct en root et d’autoriser le sudo.

Respectez bien les étapes de cette procédure:

Installez l’outil

sudos’il n’est pas déjà présent. Tapez:apt install sudo

Ajoutez un utilisateur standard qui sera nommé par la suite en tant que <sudo_username>

Tapez :

adduser <sudo_username>remplacer ici <sudo_username> par votre login

Répondez aux questions qui vont sont posées: habituellement le nom complet d’utilisateur et le mot de passe.

Donner les attributs sudo à l’utilisateur

<sudo_username>. Tapez :usermod -a -G sudo <sudo_username>

remplacer ici <sudo_username> par votre login

Dans une autre fenêtre, se connecter sur le serveur avec votre nouveau compte

<sudo_username>:ssh <sudo_username>@<example.com>remplacer ici <sudo_username> par votre login et <example.com> par votre nom de domaine

une fois logué, tapez:

sudo bashTapez le mot de passe de votre utilisateur. Vous devez avoir accès au compte root. Si ce n’est pas le cas, revérifiez la procédure et repassez toutes les étapes.

Important

Tout pendant que ces premières étapes ne donnent pas satisfaction ne passez pas à la suite sous peine de perdre la possibilité d’accéder à votre serveur.

Il faut maintenant modifier la configuration de sshd.

Editez le fichier

/etc/ssh/sshd_config, Tapez:vi /etc/ssh/sshd_configil faut rechercher la ligne:

PermitRootLogin yeset la remplacer par:PermitRootLogin noRedémarrez le serveur ssh. Tapez :

service sshd restart

Faites maintenant l’essai de vous re-loguer avec le compte root.Tapez :

ssh root@<example.com>Remplacer ici <example.com> par votre nom de domaine

Ce ne devrait plus être possible: le serveur vous l’indique par un message

Permission denied, please try again.

Création d’une clé de connexion ssh locale

Pour créer une clé et la déployer:

Créez une clé sur votre machine locale (et pas sur le serveur distant!):

Ouvrir un terminal

Créer un répertoire

~/.sshs’il n’existe pas. tapez :mkdir -p $HOME/.ssh chmod 700 ~/.ssh

Allez dans le répertoire. Tapez :

cd ~/.ssh

Générez vous clés. Tapez :

ssh-keygen -t rsa

Un ensemble de questions apparaît. Si un texte vous explique que le fichier existe déjà, arrêtez la procédure. Cela signifie que vous avez déjà créé une clé et que vous risquez de perdre la connexion à d’autres serveurs si vous en générez une nouvelle. Sinon, appuyez sur Entrée à chaque fois pour accepter les valeurs par défaut.

Sur votre PC local afficher la clé à l’écran. Elle sera copiée-collée par la suite:

cat ~/.ssh/id_rsa.pubDéployez votre clé:

Loguez vous sur votre serveur distant. Tapez :

ssh <sudo_username>@<example.com>remplacer ici <sudo_username> par votre login et <example.com> par votre nom de domaine

Entrez votre mot de passe

Créer un répertoire

~/.sshs’il n’existe pas. tapez: :mkdir -p $HOME/.ssh

Éditez le fichier

~/.ssh/authorized_keystapez:vi ~/.ssh/authorized_keyset coller dans ce fichier le texte contenu dans le votre fichier local

~/.ssh/id_rsa.pub. Remarque: il peut y avoir déjà des clés dans le fichierauthorized_keys.Sécurisez votre fichier de clés. Tapez: :

chmod 600 ~/.ssh/authorized_keys

Sécurisez le répertoire SSH; Tapez :

chmod 700 ~/.ssh

Déconnectez vous de votre session

Vérifiez que tout fonctionne en vous connectant. Tapez: :

ssh <sudo_username>@<example.com>remplacer ici <sudo_username> par votre login et <example.com> par votre nom de domaine

La session doit s’ouvrir sans demander de mot de passe.

Sudo sans mot de passe

Avant tout, il faut bien se rendre compte que cela constitue potentiellement une faille de sécurité et qu’en conséquence, le compte possédant cette propriété devra être autant sécurisé qu’un compte root. L’intérêt étant d’interdire le compte root en connexion ssh tout en gardant la facilité de se loguer root sur le système au travers d’un super-compte.

Ajoutez un groupe sudonp et y affecter un utilisateur. Tapez :

addgroup --system sudonp

Ajouter l’utilisateur: :

usermod -a -G sudonp <sudo_username>

Éventuellement retirez l’utilisateur du groupe sudo s’il a été ajouté auparavant :

gpasswd -d <sudo_username> sudo

Éditez le fichier sudoers. Tapez :

vi /etc/sudoers.d/010_sudonpAjouter dans le fichier la ligne suivante:

%sudonp ALL=(ALL:ALL) NOPASSWD: ALL

L’utilisateur nom_d_utilisateur pourra se logger root sans mot de passe au travers de la commande

sudo bash

Configuration du Motd

Le motd est affiché au moment ou l’utilisateur se loggue en ssh. Nous allons configurer l’affichage de plusieurs informations importantes.

Installation de Neofetch

Neofetch affiche au démarrage de votre système des informations sur le fonctionnement de celui-ci.

Nous allons créer une configuration système:

Installez le package neofetch. Tapez :

apt install neofetch

Editez ensuite le fichier

/etc/neofetch.conf. Tapez:vi /etc/neofetch.confMettez ensuite dans le fichier la configuration suivante:

print_info() { info title info underline info "OS" distro info "Host" model info "Kernel" kernel info "Uptime" uptime info "Packages" packages info "Shell" shell info "Resolution" resolution info "DE" de info "WM" wm info "WM Theme" wm_theme info "Theme" theme info "Icons" icons info "Terminal" term info "Terminal Font" term_font info "CPU" cpu info "CPU Usage" cpu_usage prin "CPU Temp" "$(vcgencmd measure_temp | awk -F '=' '{print $2}')" prin "Load" "$(cat /proc/loadavg | awk '{print $1, $2, $3}')" info "GPU" gpu info "GPU Driver" gpu_driver # Linux/macOS only info "Memory" memory info "Disk" disk info "Local IP" local_ip info "Public IP" public_ip info "Users" users info "Locale" locale # This only works on glibc systems. info cols } title_fqdn="on" memory_percent="on" memory_unit="mib" package_managers="on" image_backend="ascii" cpu_temp="on"

Cette ligne est à retirer si vous n’utilisez pas de Raspberry PI 4 ou 5

Configuration du MOTD avec Neofetch

Pour afficher les informations au moment du login ssh, vous devez modifier le fichier Motd:

Editez le fichier Neofetch du MOTD

vi /etc/update-motd.d/20-neofetchMettez ensuite dans le fichier la configuration suivante:

#!/bin/sh neofetch --config /etc/neofetch.conf

Changez les permissions du fichier

20-neofetch. Tapez:chmod 755 /etc/update-motd.d/20-neofetch

A notez que vous pouvez utiliser Neofetch pour votre fichier

.bash_profile

Mise à jour de packages

Vous pouvez ajouter la liste des mises à jours dans le fichier MOTD:

Installez le package python de gestion APT. Tapez :

apt install python3-apt

Editez le fichier MOTD

vi /etc/update-motd.d/30-updatesDans le fichier mettez le contenu suivant:

#!/usr/bin/python3 import sys import subprocess import apt_pkg DISTRO = subprocess.Popen(["lsb_release", "-c", "-s"], stdout=subprocess.PIPE).communicate()[0].strip() class OpNullProgress(object): '''apt progress handler which supresses any output.''' def update(self): pass def done(self): pass def is_security_upgrade(pkg): ''' Checks to see if a package comes from a DISTRO-security source. ''' security_package_sources = [("Ubuntu", "%s-security" % DISTRO), ("Debian", "%s-security" % DISTRO)] for (file, index) in pkg.file_list: for origin, archive in security_package_sources: if (file.archive == archive and file.origin == origin): return True return False # init apt and config apt_pkg.init() # open the apt cache try: cache = apt_pkg.Cache(OpNullProgress()) except SystemError as e: sys.stderr.write("Error: Opening the cache (%s)" % e) sys.exit(-1) # setup a DepCache instance to interact with the repo depcache = apt_pkg.DepCache(cache) # take into account apt policies depcache.read_pinfile() # initialise it depcache.init() # give up if packages are broken if depcache.broken_count > 0: sys.stderr.write("Error: Broken packages exist.") sys.exit(-1) # mark possible packages try: # run distro-upgrade depcache.upgrade(True) # reset if packages get marked as deleted -> we don't want to break anything if depcache.del_count > 0: depcache.init() # then a standard upgrade depcache.upgrade() except SystemError as e: sys.stderr.write("Error: Couldn't mark the upgrade (%s)" % e) sys.exit(-1) # run around the packages upgrades = 0 security_upgrades = 0 for pkg in cache.packages: candidate = depcache.get_candidate_ver(pkg) current = pkg.current_ver # skip packages not marked as upgraded/installed if not (depcache.marked_install(pkg) or depcache.marked_upgrade(pkg)): continue # increment the upgrade counter upgrades += 1 # keep another count for security upgrades if is_security_upgrade(candidate): security_upgrades += 1 # double check for security upgrades masked by another package for version in pkg.version_list: if (current and apt_pkg.version_compare(version.ver_str, current.ver_str) <= 0): continue if is_security_upgrade(version): security_upgrades += 1 break print("%d updates to install." % upgrades) print("%d are security updates." % security_upgrades) print("") # leave a trailing blank line

Changez les permissions du fichier

30-updates. Tapez:chmod 755 /etc/update-motd.d/30-updates

Installer l’outil dselect

L’outil dselect permet de choisir de façon interactive les paquets

que l’on souhaite installer.

Ajouter le paquet

dselect. Tapez :apt install dselect

Ajouter un fichier de swap

Pour un serveur VPS ou Raspberry Pi de 2 Go de RAM, la taille du fichier de swap sera de 2 Go. Si vous avez beaucoup d’outils et de serveurs à installer il peut être nécessaire d’avoir 4 Go de RAM au total + 2 Go de swap.

Enfin pour un Raspberry PI 3 avec 1 Go de Ram, il faut ajouter 1 Go de swap.

Tapez :

Tout d’abord, si l’outil

dphys-swapfileest installé et configuré sur la machine, commencez par désactiver le swap. Tapez:dphys-swapfile uninstallPour installer un swap de 4Go, tapez:

cd / fallocate -l 4G /swapfile chmod 600 /swapfile mkswap /swapfile swapon /swapfile

Enfin ajoutez une entrée dans le fichier fstab. Tapez :

vi /etc/fstabAjoutez la ligne:

/swapfile swap swap defaults 0 0

Enfin vous pouvez être tenté de limiter le swap (surtout utile sur les systèmes avec peu de RAM et du SSD. Tapez:

vi /etc/sysctl.confAjoutez ou modifiez la ligne:

vm.swappiness = 5

Le paramètre sera actif au prochain reboot

Installation initiale des outils

Les chapitres ci après décrivent l’installation des outils de base.

Supprimer le sleep mode

Pour éviter que le raspberry ne s’endorme en raisons d’évènements sleep lancés par des programmes tiers (souvent du à la gestion d’économie d’énergie de XFCE), il est nécessaire de désactiver toute action de sleep.

Suivez la procédure ci-après:

Tapez :

systemctl mask sleep.target suspend.target hibernate.target hybrid-sleep.target

C’est fait !

Configuration de xfce et de l’environnement graphique

Ubuntu est installé avec un environnement graphique par défaut qui peut être considéré comme lourd pour un petit raspberry PI. vous pouvez installer à la place XFCE.

Il vous faut suivre la procédure suivante:

Installez XFCE.

Pour Ubuntu, tapez :

apt install xubuntu-desktop apt remove --purge ubuntu-desktop apt autoremove --purge

Lorsque le système propose un système de login XWindows, choisissez Lightdm.

Pour Debian, tapez:

apt install xfce4 atril

Pour avoir un autologin,

tapez pour Ubuntu :

vi /etc/lightdm/lightdm.conf.d/99-autologin.conftapez pour Debian :

vi /etc/lightdm/lightdm.conf

Dans le fichier ouvert, chercher

Seatet tapez:[Seat:*] autologin-user=[autologin account] autologin-user-timeout=0

mettez ici votre nom de compte en autologin

Rebootez le système en n’oubliant pas de connecter un clavier et un écran.

le Window manager doit s’ouvrir loggué automatiquement

Configuration de VNC

VNC permet de prendre le contrôle à distance et en mode graphique du raspberry pi.

Il peut être lancé à la demande ou automatiquement au démarrage du raspberry pour un utilisateur standard.

L’installation est simple:

Sur le bureau du raspberry aller dans le menu →Préférences→Configuration du raspberry Pi

Dans la fenêtre qui s’ouvre allez dans l’onglet interfaces et cliquez sur VNC.

Cliquez sur Valider

Le raspberry PI a des problèmes de lenteurs lorsque vous ne branchez pas d’écran au moment du boot de votre raspberry. C’est typiquement le cas pour les configurations Headless. Pour corriger cela il faut forcer une résolution avec une autodétection de l’écran. Il faut modifier la conf de boot.

Tapez,

vi /boot/firmware/cmdline.txtPuis sur la ligne présenté à l’écran, ajoutez au bout le texte suivant précédé d’un espace. Vous pouvez changer la résolution (1024x768) comme vous voulez :

video=HDMI-A-1:1024x768@60D

Le driver graphique définit par défaut n’est pas le bon pour un Raspberry PI 4 ou 5. Tapez

vi /boot/firmware/config.txtCherchez la ligne

dtoverlay=vc4-kms-v3det replacez la avec :gpu_mem=128 dtoverlay=vc4-kms-v3d-pi4 hdmi_force_hotplug=1

pour un raspberry PI 5 remplacez -pi4 par -pi5.

Si la ligne n’est pas trouvé c’est que la configuration est plus récente. il faut alors rajouter ces lignes directement dans le fichier vers la fin.

Rebootez

Enfin sur votre machine Hôte:

Installez Tigervnc-viewer; c’est le seul qui est compatible avec les certificats de ce VNC

Sélectionnez l’adresse IP de votre raspberry

Connectez vous, acceptez les certificats

Entrez le login et mot de passe de votre compte sudo du raspberry.

C’est fait Si vous ne souhaitez pas démarrer automatiquement x11vnc, ne créez pas le fichier ‘vnc server.desktop’ dans le répertoire autostart.

Procédure spécifique pour les serveurs du réseau local

L’un des problèmes classiques des Routeurs internet est leur gestion du port forwarding lorsque l’on est sur un réseau local.

En effet la plupart des routeurs ne supportent pas un fonctionnalité

appelée NAT loopback ou Hairpinning.

Le schéma ci dessous montre bien la problématique rencontrée sur un réseau local lorsque l’on utilise l’adresse DNS:

essai

Si vous avez configuré votre box pour que la machine 192.168.12.10 (sur votre réseau local) réponde aux requêtes venant d’internet au travers de la box, vous avez soit fait du port forwarding soit défini cette machine comme présente dans la DMZ du routeur Internet.

Si vous accèdez à votre nom de domaine home.example.com à partir

d’internet, l’adresse IP qui sera fournie est la 20.10.3.5 pour

l’exemple suivant. La configuration de votre routeur fera que les

paquets IP seront retransmis vers votre Serveur Web qui répondra

correctement aux requêtes.

Sur le réseau local, il en est autrement.

Lorsque depuis votre Home Server, vous demanderez la résolution de

l’adresse home.example.com, c’est toujours l’adresse de 20.10.3.5

qui sera fournie (adresse IP fournie par le serveur DNS). La machine

home Server (tout comme n’importe quel PC local) tentera de se connecter

au routeur internet qui ne fera pas suivre les paquets vers le Server

Web car la requête provient du réseau local interne et non pas

d’internet.

De ce fait, il est impossible de contacter les services de

home.example.com à partir du réseau local.

Note

Certaines boxes plus récentes (ou d’autres très anciennes) ne sont

pas soumises à ce problème et routent correctement les paquets. Faire

une recherche ADSL Hairpinning sur google pour voir si votre box

n’est pas soumise à ce problème.

Contournement par le fichier Hosts

Un moyen de contourner cela est de définir dans le fichier

/etc/hosts une entrée spécifique pour indiquer que

home.example.com n’est pas 20.10.3.5 mais 192.168.12.10.

Appliquez la procédure suivante:

Editez le fichier hosts. Tapez :

vi /etc/hostsAllez à la fin du fichier et ajoutez dans le fichier:

[Adresse IP locale] [home.example.com] [adresse IP locale] [mail.example.com]

remplacez [Adresse IP locale] par l’adresse IP du serveur qui répond au domaine [home.example.com] dans votre réseau local. L’adresse IP doit être du type 192.x.y.z.

replacez [home.example.com] par votre nom de domaine

Contournement par la mise en place d’un DNS interne

Une autre manière de faire est de mettre en place un DNS interne. Il vous faudra au préalable l’installer (voir la doc du lien ci dessus).

Suivez la procédure suivante:

Loggez vous sur le serveur PI-Hole.

allez dans

Local DNS→`DNS Records`Dans le Champ domaine Ajouter votre domaine à redéfinir [home.example.com]

Dans le champ

IP Addressmettez l’adresse IP du serveur qui répond au domaine dans votre réseau local.Cliquez sur

Add

Le nom de domaine est maintenant correctement résolu sur le réseau local pour toute les machines qui récupèrent leurs paramètres avec le DHCP local.

Configuration de ssmtp

Les mails locaux de la machine, notamment les mails envoyés sur le compte root doivent être relayés vers un serveur de messagerie. La manière la plus simple lorsqu’un serveur n’a pas de nom de domaine internet est de faire suivre ces comptes mails vers une adresse mail externe.

Création d’un mail dédié

Dans la suite du texte, “<serveurmail>” est le nom de la machine de relai de mail.

Pour créer une boite de messagerie dédiée à votre serveur:

Connectez vous sur l’interface ispconfig de votre serveur de mail qui relayera les mails de votre machine interne

Aller dans la rubrique

Email. Sélectionnez ensuite le menuEmail MailboxCliquez sur

Add new MailboxRemplissez les champs suivants:

Name:← mettez un descriptif de votre serveur`Email:← saisir le <mailname>@<serveurmail> . Par exemplehomeserver@example.comPassword:← Saisissez un mot de passe généré ou générez en un en cliquant sur le boutonRepeat Password← saisissez une deuxième fois votre mot de passeQuota (0 for unlimited):← mettez éventuellement un quota ou laissez 0 pour illimité.Spamfilter:← SélectionnezNormal

Dans l’onglet Backup:

Backup interval:SélectionnezDailyNumber of backup copies:Sélectionnez 1

Cliquez sur

Save

Note

Notez que si vous créez une adresse mail nommée

homeserver@example.com, vous pouvez utilisez toutes les variantes

(nommées tag) derrière le caractère “+”. Ainsi

homeserver+nospam@example.com sera bien redirigé vers votre boite

et l’extension +nospam vous permettre de trier automatiquement

les mails selon leur catégorie.

Note

Il est possible de changer ce caractère spécial en le modifiant dans

le fichier /etc/postfix/main.cf sur la machine <serveurmail>.

Configuration de ssmtp

Suivez la procédure suivante:

Installez le package ssmtp. Tapez :

apt install ssmtp

Editez ensuite le fichier

/etc/ssmtp/ssmtp.conf. Tapez:vi /etc/ssmtp/ssmtp.confMettez ensuite dans le fichier la configuration suivante:

# root is the person who gets all mail for userids < 1000 root=<mailname>@<servermail> # The place where the mail goes. The actual machine name is required no # MX records are consulted. Commonly mailhosts are named mail.domain.com mailhub=mail.<serveurmail>:465 UseTLS=YES UseSTARTTLS=No AuthUser=<mailname>@<servermail> AuthPass=[mot_de_passe] # Where will the mail seem to come from? rewriteDomain=<servermail> # The full hostname hostname=<serveurname>.local

remplacer <mailname> par le nom de serveur défini au chapitre précédent

remplacer <servermail> par le nom de domaine du relai de mail.

remplacez [mot_de_passe] par le mot de passe généré au chapitre précédent.

Enfin dernier fichier à éditer, le fichier

revaliases. Tapez:vi /etc/ssmtp/revaliasesMettez ensuite dans le fichier la configuration suivante:

root:<mailname>@<serveurmail>:mail.<serveurmail>:465

remplacer <mailname> par le nom de serveur défini au chapitre précédent

remplacer <servermail> par le nom de domaine du relai de mail.

Déblocage de port de firewall

Par défaut, une fois le firewall activé, TOUS les ports sont bloqués en entrée de votre équipement. Cela veut dire qu’il ne sera pas possible de connecter une machine externe sur votre équipement sans avoir effectué une opération de déblocage du port du firewall.

Il existe deux manière de débloquer un port. Elle dépend de ce que vous avez configuré.

Déblocage et suppression de règles de Firewall avec ISPconfig

Appliquez les opérations suivantes pour Débloquez le firewall:

Allez sur le site ispconfig https://example.com:8080/

Loguez-vous et cliquez sur la rubrique

Systemet le menuFirewall. Cliquez sur votre serveur.dans la rubrique

Open TCP ports:, ajoutez le numero de port xxxx que vous souhaitez débloquerCliquez sur

save

Appliquez les opérations suivantes bloquer (en lever une règle de déblocage) de firewall:

Allez sur le site ispconfig https://example.com:8080/

Loguez-vous et cliquez sur la rubrique

Systemet le menuFirewall. Cliquez sur votre serveur.dans la rubrique

Open TCP ports:, Supprimer le port xxxxCliquez sur

save

Remarque: si vous utilisez VNC, il faut débloquer le port dans le firewall de ISPConfig. Appliquez la méthode de déblocage pour le port 5900.

Déblocage de Firewall UFW

Important

Si vous avez installé ISPconfig vous ne devez pas utiliser cette méthode !

Tout d’abord, à la première utilisation, il vous faut appliquer la procédure suivante:

Installez

ufw. Tapez:apt install ufw

Autorisez SSH si vous ne voulez pas perdre votre connexion SSH à l’activation du firewall. Tapez:

ufw allow 22/tcp ufw allow 80/tcp ufw allow 443/tcp ufw allow 5900/tcp

Cette ligne autorise VNC et est utile si vous utilisez ce protocole sur votre Système. Il est fortement déconseillé pour un serveur visible sur internet d’autoriser ce protocole.

Activez le firewall. tapez:

ufw enable

C’est prêt !

Appliquez les opérations suivantes pour Débloquez le firewall:

Tapez:

ufw allow xxxx/tcp

remplacez xxxx par le numero de port que vous souhaitez débloquer

Appliquez les opérations suivantes bloquer (en lever une règle de déblocage) de firewall:

Tapez:

ufw delete allow xxxx/tcp

remplacez xxxx par le numero de port que vous souhaitez débloquer

Configuration de Avahi

Avahi est une mise en œuvre des protocoles Zeroconf (connexion au réseau avec zéro configuration) permettant ainsi à des logiciels de publier et de découvrir des services et des hôtes en cours d’exécution sur un réseau local TCP/IP sans configuration particulière. Par exemple, un utilisateur peut brancher son ordinateur sur un réseau et trouver instantanément des imprimantes pour imprimer, des fichiers à lire et des personnes à qui parler.

Important

Avahi n’est à utiliser que sur un réseau local sécurisé. L’outil expose des informations qui peuvent compromettre des reseaux non sécurisés. Il est très fortement déconseillé d’utiliser Avahi sur un réseau public ou sur Internet.

Suivez la procédure suivante:

Installez le package

avahi-daemon. Tapez :apt install avahi-daemon

Configurez Avahi. Editez le fichier

/etc/avahi/avahi-daemon.conf. Tapez:vi /etc/avahi/avahi-daemon.confInserez dans le fichier les infos suivantes:

[server] domain-name=local use-ipv4=yes use-ipv6=yes enable-dbus=yes ratelimit-interval-usec=1000000 ratelimit-burst=1000 [wide-area] enable-wide-area=yes [publish] add-service-cookie=yes publish-addresses=yes publish-hinfo=yes publish-workstation=yes publish-domain=yes publish-resolv-conf-dns-servers=yes [reflector] enable-reflector=yes [rlimits]

Redémarrez le service Avahi. Tapez:

service avahi-daemon restart

Vérifiez que dans

/etc/systemd/resolved.conf, le paramètreMulticastDNS=non’est pas présent. Mettre yes sinon ou enlever la ligne.

Configuration de Pi-Hole

Pi-hole a pour rôle de bloquer l’affichage des publicités sur toutes les machines connectées au niveau d’un réseau local. Il joue le rôle de serveur DNS local pour bloquer toutes les requêtes faites vers des domaines servant à afficher de la pub sur les sites que vous visitez.

Pi-hole fonctionne en se basant sur des listes de domaines malveillants et/ou connus pour servir à l’affichage de publicités. Concrètement, il faut configurer ses machines connectées avec l’adresse IP du Raspberry comme serveur DNS : au cours de notre navigation internet, toutes les requêtes sont envoyées vers Pi-hole, toutes celles qui pointent vers un site figurant dans une de ses listes de blocage seront bloquées, toutes les requêtes légitimes pourront passer et être soumises au serveur DNS public que vous choisirez d’utiliser dans les paramètres de Pi-hole.

Par conséquent, les sites web visités s’afficheront normalement mais les publicités éventuelles qu’ils contiennent ne s’afficheront plus.

Pihole offre d’autres fonctionnalités comme un serveur DHCP sur votre réseau local qui configurera les adresses IP de toute vos machines de façon statique ou dynamique selon le paramétrage. Pihole fournit aussi la possibilité de résoudre le problème de <#hairpinning, hairpinning> en configurant de façon statique les nom DNS de vos serveurs sur votre réseau local. Enfin dernier point, en configurant des DNS qui sont libres de censure et pas ceux de votre ISP, il vous sera possible d’accéder à des sites webs bloqués dans votre pays par décision politique.

Mettre une IP statique

l’installation est très simple, suivez la procédure suivante:

Tapez:

vi /etc/dhcpcd.confAjoutez à la fin du fichier le texte suivant:

interface wlan0 static ip_address=192.168.3.210/24 static routers=192.168.3.254 static domain_name_servers= 127.0.0.1

mettez ici l’interface concernée (eth0 ou wlan0)

Remplacez 192.168.3.210 par l’adresse IP statique de cette machine

Remplacez 192.168.3.254 par l’adresse IP de votre routeur internet (Box)

Installation de Pi-Hole

l’installation est très simple, suivez la procédure suivante:

Tapez:

curl -sSL https://install.pi-hole.net | bash

Laissez l’installation se faire, puis:

Cliquez sur

Ok2 fois de suiteCliquez sur ‘Oui’ ensuite

Choisissez ensuite l’interface wlan0 (le wifi si vous etes en wifi) ou eth0 si vous êtes en filaire

Choisissez ensuite votre serveur DNS (quad9 filtered ECS DNSSEC)

Choisissez la liste de filtrage de StevenBlack

Installer l’interface web admin

Installer le serveur web lighttpd

Activer le log des requêtes

Choisissez “Show Everything” pour le “privacy mode FTL”

L’installation doit se terminer avec succès. Avant de cliquer sur OK notez bien le mot de passe. Vous le changerez ensuite.

Pour changer le mot de passe, Tapez:

pihole -a -p

Loguez vous sur votre site pihole en pointant sur `http://<adresseIP>/admin <http://<adresseIP>/admin>`__.

Cliquez sur

Login, tapez le mot de passe que vous avez noté et cliquez surLog inCliquez ensuite sur

Settings→DHCPet configurez vos bails statique (static leases) en saisissant les adresses MAC, IP et les hostnames des machinesAllez ensuite dans

Local DNS→DNS Recordspour configurer les domaines et les adresses IP associées.Si vous souhaitez bloquer des domaines vous pouvez ajouter un domaine avec une adresse IP en 0.0.0.0 ou ajouter un élément dans l’onglet blacklist

Installation d’un serveur de fichier Windows

Le partage de fichier sous Linux s’appuie sur le logiciel Samba qui implémente les protocoles de Microsoft de partage des fichiers.

Deux configurations sont proposées dans ce tutoriel :

une première avec un partage de fichier simple et peu sécurisé

une deuxième avec un serveur Active directory et un contrôleur de domaine.

Tout d’abord, il vous faudra installer Samba:

Tapez:

apt install samba

Une première configuration de base sera installée. Elle sera à modifier en fonction de vos besoins.

Installation d’un partage de fichier basique

Nous allons configurer un partage Samba à l’aide d’un serveur autonome. Dans le fichier nous allons configurer un partage du home, et d’un répertoire de partage public sur le réseau local en lecture écriture :

Editez le fichier

smb.conf. Tapez:vi /etc/samba/smb.confDans le fichier remplacez tout le texte par:

[global] workgroup = HOME server string = Samba Server %v server role = standalone server obey pam restrictions = yes unix password sync = yes passwd program = /usr/bin/passwd %u passwd chat = *Enter\snew\s*\spassword:* %n\n *Retype\snew\s*\spassword:* %n\n *password\supdated\ssuccessfully* . pam password change = yes map to guest = bad user name resolve order = bcast host dns proxy = no usershare allow guests = yes [homes] comment = Home Directories browseable = no read only = no create mask = 0700 directory mask = 0700 valid users = %S [printers] comment = All Printers browseable = no path = /var/spool/samba printable = yes guest ok = no read only = yes create mask = 0700 [Public] comment = Public File Share path = /srv/samba/share browsable = yes writable = yes guest ok = yes read only = no create mode = 0777 directory mode = 0777 force user = public_user force group = public_group

mettez ici le username de votre Linux qui possédera tous les fichiers.

mettez ici le groupname de votre linux qui possédera tous les fichiers.

Redémarrez Samba. Tapez:

service smbd restart service nmbd restart

Installation d’un serveur Active Directory Domain Controller

Ici nous nous attaquons à une configuration nettement plus complexe qui consiste à mettre en place un serveur active directory basé sur Kerberos et un contrôleur de domaine en Active Directory qui sera muni ensuite de partage de fichiers contrôlés pas les droits des utilisateurs du domaine:

Tout d’abord, il faut déclarer le nom de host du DC. Editez le fichier

/etc/hosts. Tapez:vi /etc/hostsDans le fichier ajoutez sur l’adresse IP de votre machine, le nom du DC :

[ip_address] dc1.home.lan dc1remplacez

ip_addresspar l’adresse IP de votre machine

Installez Samba DC. Tapez:

apt install -y acl attr samba samba-dsdb-modules samba-vfs-modules smbclient winbind libpam-winbind libnss-winbind libpam-krb5 krb5-config krb5-user

Reconfigurez Samba pour activer la version DC. Tapez:

systemctl disable --now smbd nmbd winbind systemctl unmask samba-ad-dc systemctl enable samba-ad-dc mv /etc/samba/smb.conf /etc/samba/smb.conf.orig

Provisionnez votre domaine. Tapez:

samba-tool domain provision

Répondez aux questions suivantes:

Realm→ inscrivez votre réseau en majuscules (HOME.LANpar exemple). ne pas choisirLOCALqui est déjà utilisé parAvahi.Domain→ acceptez la valeur par défautServer Role→ Laisser la valeur par défautDns Backend→ garder la valeur par défaultDns forwarder→ laissez la valeur par défaut ou 127.0.1.1 si vous utilisezdnsmasqAdministrator Password→ tapez votre mot de passe administrateur

Editez le fichier

/etc/samba/smb.conf. Tapez:vi /etc/samba/smb.confDans ce fichier, Vérifiez que les informations suivantes sont présentes. Ajoutez les sinon :

# Global parameters [global] dns forwarder = [IP_DNS] netbios name = DC realm = HOME.LAN server role = active directory domain controller workgroup = HOME interfaces = wlan0 eth0 lo bind interfaces only = yes template shell = /bin/bash template homedir = /home/%U [sysvol] path = /var/lib/samba/sysvol read only = No [netlogon] path = /var/lib/samba/sysvol/home.lan/scripts read only = No [homes] comment = Home Directories browseable = no read only = no create mask = 0700 directory mask = 0700 valid users = %S [printers] comment = All Printers browseable = no path = /var/spool/samba printable = yes guest ok = no read only = yes create mask = 0700 [Public] comment = Public File Share path = /srv/samba/share browsable = yes writable = yes guest ok = yes read only = no create mode = 0777 directory mode = 0777 force user = public_user force group = public_group

remplacez

IP_DNSpar 127.0.0.1. Si vous décidez d’utiliser le DC de samba conjointement avecdnsmasq, vous devez mettre 127.0.1.1. voir plus bas pour le reste de la configuration.ici vous retrouvez le Realm configuré plus haut

et le domaine configuré plus haut.

mettez ici le username de votre Linux qui possédera tous les fichiers.

mettez ici le groupname de votre linux qui possédera tous les fichiers.

Configurez la synchronisation temporelle (voir plus bas)

Tapez:

mv /etc/krb5.conf /etc/krb5.conf.orig cp /var/lib/samba/private/krb5.conf /etc/krb5.conf

Démarrez

Samba. tapez:systemctl restart samba-ad-dc systemctl status samba-ad-dc

Activez winbind dans le NSS. Tapez:

vi /etc/nsswitch.confPuis dans le fichier changez les lignes suivantes:

passwd: files winbind group: files winbind

Vérification des résolutions d’hotes. Tapez:

host -t A home.lan host -t SRV _kerberos._udp.home.lan host -t SRV _ldap._tcp.home.lan

remplacez home.lan par votre nom de realm configuré plus haut.

En résultat les trois commandes host doivent envoyer une résolution correcte.

Vérifier que samba est actif et que les partages sysvol et netlogin sont corrects. Tapez:

smbclient -L home.lan -N

Vous devez voir au moins les deux partages listés.

Créez une zone de recherche inversée. Tapez:

samba-tool dns zonecreate DC1 1.27.172.in-addr.arpa --username=administrator

DC1 : Nom de votre serveur

1.27.172.in-addr.arpa : Adresse du sous réseau inversée. (Le sous réseau était 172.27.1.0. A remplacer par celui de votre réseau réel).

username : Compte ayant l’autorisation de créer la zone. Un mot de passe sera demandé.

Maintenant vous devez vous authentifier sur Kerberos avec le login

administrator. Tapez :kinit administrator@HOME.LANremplacez home.lan par votre nom de realm configuré plus haut.

Tapez ensuite votre mot de passe administrateur.

Changez l’expiration du mot de passe. Tapez:

samba-tool user setexpiry administrator --noexpiry

Ajoutez des utilisateurs. Tapez:

samba-tool user create user1 user1_password samba-tool user setexpiry user1 --noexpiry

remplacer

user1par votre nom de nouvel utilisateur etuser1_passwordpar son mot de passe.

Après avoir ajouté tous vos utilisateurs vous pouvez lister ceux configurés. Tapez:

samba-tool user list

Mise en place d’un serveur membre du domaine

Cette procédure explique comme ajouter un serveur membre du domaine.

Normalement, le serveur DHCP s’il est configuré correctement doit configurer le serveur DNS du membre de domaine. Si ce n’est pas le cas il faudra appliquer la procédure ci après :

editez le fichier

/etc/resolv.conf. Tapez:vi /etc/resolv.confDans le fichier, Insérez :

nameserver [Adresse_ip] search home.lan

remplacez Adresse_ip par l’adresse IP de votre DC

indiquer ici le nom de domaine de votre realm (en minuscules)

Installez Samba. Tapez:

apt install -y acl attr samba samba-dsdb-modules samba-vfs-modules smbclient winbind libpam-winbind libnss-winbind libpam-krb5 krb5-config krb5-user

Configurez Kerberos. tapez:

vi /etc/krb5.confDans le fichier insérez les lignes suivantes:

[libdefaults] default_realm = HOME.LAN dns_lookup_realm = false dns_lookup_kdc = true

Configurez la synchronisation temporelle (voir plus bas)

Editez le fichier

/etc/samba/smb.conf. Tapez:vi /etc/samba/smb.confDans ce fichier, Vérifiez que les informations suivantes sont présentes. Ajoutez les sinon :

# Global parameters [global] security = ADS realm = HOME.LAN workgroup = HOME interfaces = wlan0 eth0 lo bind interfaces only = yes username map = /etc/samba/user.map [printers] comment = All Printers browseable = no path = /var/spool/samba printable = yes guest ok = no read only = yes create mask = 0700 [Public] comment = Public File Share path = /srv/samba/share browsable = yes writable = yes guest ok = yes read only = no create mode = 0777 directory mode = 0777 force user = public_user force group = public_group

remplacez HOME.LAN par le Realm configuré plus haut.

et le domaine configuré plus haut.

mettez ici le username de votre Linux qui possédera tous les fichiers.

mettez ici le groupname de votre linux qui possédera tous les fichiers.

Créez le fichier

user.mapafin de mapper l’utilisateur Linux Root sur le compte Windows Administrateur. Tapez:vi /etc/samba/user.mapInsérez dans ce fichier ceci:

!root = HOME\Administrator

remplacez HOME par le domaine configuré plus haut

Joignez le domaine. Tapez:

samba-tool domain join home.lan MEMBER -U administrator

remplacez home.lan par le Realm configuré plus haut.

Après avoir tapé votre mot de passe,

sambaindiquez que vous avez joint le domaine.Activez winbind dans le NSS. Tapez:

vi /etc/nsswitch.confPuis dans le fichier changez les lignes suivantes:

passwd: files winbind group: files winbind

redémarrez les services Samba. Tapez:

service smbd restart service nmbd restart service winbindd restart

Testez winbindd. Tapez:

wbinfo --ping-dc

Mise en place d’une synchronisation temporelle du serveur

Pour que samba avec un DC fonctionne correctement, il faut que le serveur soit correctement synchronisé. A noter qu’il est bien d’une manière générale de synchroniser les serveurs.

Cette procédure est à appliquer sur le DC et sur le membre du domaine :

Installez chrony. Tapez:

apt install chrony

Configurez

chronypour fonctionner aveckerberos. tapez:chown root:_chrony /var/lib/samba/ntp_signd/ chmod 750 /var/lib/samba/ntp_signd/

Editez le fichier

chrony.conf. Tapez:vi /etc/chrony/chrony.confInsérez ou modifier dans les fichiers les lignes pour avoir:

# bind the chrony service to IP address of the Samba AD bindcmdaddress [adresse_ip] # allow clients on the network to connect to the Chrony NTP server allow [subnet]/24 # specify the ntpsigndsocket directory for the Samba AD ntpsigndsocket /var/lib/samba/ntp_signd

mettez ici l’adresse IP de l’ AD de votre serveur samba

mettez ici l’adresse du sous réseau.

Redémarrez

chrony. Tapez:systemctl restart chronyd systemctl status chronyd

Configuration avec DNSMASQ ou PI-HOLE

L’utilisation avec DNSMASQ ou PI-HOLE est tout à fait possible

Editez le fichier

07-dhcp-options.conf. Tapez:vi /etc/samba/smb.confDans le fichier ajoutez dans la section

[global]la ligne suivante:dns forwarder = [IP_DNS]

remplacez

IP_DNSpar 127.0.1.1.

Ajoutez ensuite une règle de forwarding de firewall. Editez le fichier

iptables.up.rulesTapez:

vi /etc/iptables.up.rulesInserez à la fin du fichier la ligne suivante:

-A OUTPUT -d 127.0.1.1/32 -p udp -m udp --dport 53 -j DNAT --to-destination 127.0.0.1:5353

Créez une interface de loopback.

Editez

/etc/network/interfaces.d/lo1# loopback dns auto lo:0 iface lo:0 inet static address 127.0.1.1

Tapez ensuite:

ufw allow 53/udp

Rebooter votre serveur. Tapez :

reboot

=== Modification de la configuration DHCP DNSMASQ

Si vous utilisez DHCP ou DNSMASQ, il est nécessaire de modifier

la configuration du DHCP pour que les informations sur le serveur de

fichier soit correctement diffusées.

Editez le fichier

07-dhcp-options.conf. Tapez:vi /etc/dnsmasq.d/07-dhcp-options.confDans le fichier, ajoutez les données suivantes:

dhcp-option=44,[ip_address] # set netbios-over-TCP/IP nameserver(s) aka WINS server(s) dhcp-option=45,[ip_address] # netbios datagram distribution server dhcp-option=46,8 # netbios node type dhcp-option=47 # netbios TCP Scope on port=5353

mettez à la place de

[ip_address]l’adresse IP de votre serveur samba.cette ligne est à mettre si vous avez une configuration DNSMASQ. Elle n’est pas utile pour un serveur dhcp standard.

Accès “Guest”

Sous Windows 10 et 11, l’accès Guest est désactivé par défaut sur les postes utilisateurs. Il vous faudra autoriser cet accès.

Pour cela:

Lancez l’outil regedit.exe

Allez dans la clé

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\ParametersCréez une clé

AllowInsecureGuestAuthde typedword.Editez la clé

AllowInsecureGuestAuthet mettez la valeur 1.

Scan des vulnérabilités

Installation d’un scanner de vulnérabilités Lynis

Suivez la procédure suivante:

installer Git. Tapez :

apt install git

installer Lynis

Tapez :

cd git clone https://github.com/CISOfy/lynis

Executez :

cd lynis;./lynis audit system

L’outil vous listera dans une forme très synthétique la liste des vulnérabilités et des améliorations de sécurité à appliquer.

Upgrade de Lynis

Pour effectuer la mise à jour de Lynis appliquez la procédure suivante:

Tapez :

cd cd lynis git pull

Installation du système d’administration Webmin

Webmin est un outil généraliste de configuration de votre serveur. Son usage peut être assez complexe mais il permet une configuration plus précise des fonctionnalités.

Lancez le script de configuration de webmin:

curl -o setup-repos.sh https://raw.githubusercontent.com/webmin/webmin/master/setup-repos.sh sh setup-repos.sh

Mise à jour. Tapez :

apt updateInstallation de Webmin. Tapez :

apt install webmin

Changer le nom du user admin

Editez le fichier

miniserv.users. Tapez:vi /etc/webmin/miniserv.usersDans le fichier remplacer le texte

rootpar le nom de votre <sudo_username>.De la même manière, éditer le fichier

webmin.acl. Tapez:vi /etc/webmin/webmin.aclDans le fichier remplacer le texte

rootpar le nom de votre <sudo_username>.Tapez :

service webmin restart

Connectez vous avec votre navigateur sur l’url `https://<example.com>:10000 <https://<example.com>:10000>`__. Un message indique un problème de sécurité. Cela vient du certificat auto-signé. Cliquez sur ‘Avancé’ puis ‘Accepter le risque et poursuivre’.

Loguez-vous <sudo_username>. Tapez le mot de passe de

<sudo_username>. Le dashboard s’affiche.Restreignez l’adressage IP

Obtenez votre adresse IP en allant par exemples sur le site https://www.showmyip.com/

Sur votre URL Webmin ou vous êtes logué, allez dans Webmin→Webmin Configuration

Dans l’écran choisir l’icône

Ip Access Control.Choisissez

Only allow from listed addressesPuis dans le champ

Allowed IP addressestapez votre adresse IP récupérée sur showmyipCliquez sur

SaveVous devriez avoir une brève déconnexion le temps que le serveur Webmin redémarre puis une reconnexion.

Si vous n’arrivez pas à vous reconnecter c’est que l’adresse IP n’est pas la bonne. Le seul moyen de se reconnecter est de:

Éditez le fichier /etc/webmin/miniserv.conf et supprimez la ligne

allow= …Tapez :

service webmin restart

Connectez vous sur l’url de votre site Webmin. Tout doit fonctionner

Compléments de configuration

Pour augmenter la sécurité, vous pouvez désactiver le login

sudo_usernameet créer un autre compte admin en allant dans:Webmin→Webmin Users→Create a new privileged user. Pour le usersudo_username, modifier lePassworden mettantNo password acceptedAllez dans

Webmin→Webmin Configuration→SSL Encryption→ ongletLet’s Encrypt→Request Certificate. Attention cette opération ne fonctionne que si le serveur est disponible sur internet.

Passez en Français. Pour les personnes non anglophone. Les traductions française ont des problèmes d’encodage de caractère ce n’est donc pas recommandé. La suite de mon tutoriel suppose que vous êtes resté en anglais.

Sur votre url Webmin ou vous êtes logué, allez dans Webmin→Webmin Configuration

Dans l’écran choisir l’icône

Language and Locale.Choisir

Display LanguageàFrench (FR.UTF-8)

Configuration de Apt-cacher

L’outil apt-cacher est un système de cache des paquets debian apt.

Si vous avez plusieurs machines utilisant debian ou ubuntu sur votre réseau, les mises à jour seront considérablement accélérées par l’utilisation de ce système de cache.

Suivez la procédure suivante:

Installez le package apt-cacher. Tapez :

apt install apt-cacher-ng

dans le menu de configuration, choisissez: pas de configuration automatique.

A la configuration du serveur mandataire, tapez entrée

A la configuration des adresses locales et des ports tapez entrée.

enfin autorisez la création de tunnels HTTP

Éditez le fichier de configuration :

vi /etc/apt-cacher-ng/acng.confDans ce fichier, recherchez et décommentez les lignes suivantes:

CacheDir: /var/cache/apt-cacher-ng LogDir: /var/log/apt-cacher-ng ReportPage: acng-report.html PidFile: /var/run/apt-cacher-ng/pid ExThreshold: 4

si vous vous avez des repositories particuliers à cacher, vous pouvez éditer le fichier

/etc/apt-cacher-ng/backends_other.defaultet ajouter dedans les repositories, comme par exemple:https://download.docker.com/linux/debianredémarrez le service. Tapez:

/etc/init.d/apt-cacher-ng restartpointez maintenant votre navigateur sur l’adresse: http://homeserver.local:3142/

une page d’explication de la configuration d’apt cacher pour les postes clients s’affiche dans le navigateur.

Sur les postes clients linux:

installez le paquet d’autodéction du proxy apt:

apt-get install squid-deb-proxy-client

Une autre possibilité est d’indiquer explicitement l’adresse du serveur. Dans ce cas, tapez:

echo 'Acquire::http::Proxy "http://homeserver.local:3142";' > /etc/apt/apt.conf.d/02proxy

remplacez homeserver.local par le nom de votre serveur proxy pour les paquets apt.

Installation de Docker et des outils associés

Le logiciel Docker est une technologie de conteneurisation qui

permet la création et l’utilisation de conteneurs Linux. En clair,

Docker permet d’installer et de configurer rapidement toute une

appli web complexe dans un environnement isolé et avec tout son

échosystème de bibliothèques logicielles spécifiques.

Il est ainsi possible d’effectuer rapidement des installations, de suivre des mises à jours et d’isoler ces environnements du système principal.

A propos des Raspberry Pi

Warning

Les raspberry utilisent une architecture ARM, tous les containeurs ne seront pas forcément compatibles “out of the box” ( Exemple pour MySQL). Sur le Docker Hub, il faut choisir par un Raspberry Pi 4 ou 5 en Ubuntu une architecture de type ARM64 et pour un Raspberry Pi 3 en Raspbian une architecture de type ARM.

Installation de Docker

L’installation de Docker est relativement simple.

Il faut suivre les étapes suivantes:

Désinstallez les éventuelles anciennes versions de docker. tapez:

apt remove --purge docker docker.io containerd runc docker-doc docker-compose podman-docker

docker-engine n’existe pas dans une distribution ubuntu. C’est à enlever.

Tapez:

# Add Docker's official GPG key: apt-get update apt-get install ca-certificates curl install -m 0755 -d /etc/apt/keyrings curl -fsSL https://download.docker.com/linux/debian/gpg -o /etc/apt/keyrings/docker.asc chmod a+r /etc/apt/keyrings/docker.asc # Add the repository to Apt sources: echo \ "deb [arch=$(dpkg --print-architecture) signed-by=/etc/apt/keyrings/docker.asc] https://download.docker.com/linux/debian \ $(. /etc/os-release && echo "$VERSION_CODENAME") stable" | \ tee /etc/apt/sources.list.d/docker.list > /dev/null

Une fois installé avec succès, tapez:

apt updateSi vous obtenez une erreur c’est que vous avez ajouté un repository qui n’est pas suppporté par Docker. Vérifiez les fichier

/etc/apt/sources.list.Une fois mis à jour avec succès, tapez:

apt-get install docker-ce docker-ce-cli containerd.io docker-buildx-plugin docker-compose-plugin

vérifiez que votre installation de

Dockerest fonctionnelle. Tapez:docker run hello-world

Cette commande exécute un conteneur simple. Si aucune erreur n’apparaît c’est que l’installation est réussie.

Installation de docker swarm

Docker contient nativement le mode Swarm afin de gérer un ensemble de Docker Engines. Cette installation est optionnelle puisque l’on peut faire fonctionner Docker sans cette Option.

Il y a deux types de machines: les Managers et les Workers.

Les managers : Ce sont les nodes gestionnaires de votre cluster. Ils distribuent les tâches aux nodes workers et ils effectuent également les fonctions d’orchestration et de gestion.

Les workers : Ils vont exécuter les tâches confiées par les managers. Un agent s’exécute sur chaque nœud et rend compte des tâches qui lui sont affectées. Il informe ainsi les nodes managers de l’état des tâches affectées.

Il faut suivre les étapes suivantes:

Tapez:

docker swarm init

Le résultat de la commande donne la commande

docker swarm joina exécuter sur un “worker” pour lui faire rejoindre le “swarm”. A noter que le “manager” que nous venons de creer est aussi un worker. De ce fait, un swarm peut être installé de façon standalone sur un VPS.Vous pouvez maintenant vérifier l’état de votre cluster. Tapez:

docker node ls

Choix des images docker

Les images docker sont accessibles sur le Docker Hub.

Mais voilà, c’est un peu la jungle. Un bon moyen de trouver des images à jour d’un point de vue sécurité et non compromises est de ne sélectionner que des images “Docker Certified” ou “Verified Publisher” ou “Official Images”.

Du moins on est sûr que ces images ont été à minima vérifiées par les équipes Docker.

Pour mémoire: Le nombre de chargement d’une image n’est pas un gage de qualité !

Si vous n’utilisez pas une image du type mentionné ci dessus, l’accès facile au fichier Dockerfile est un gage de qualité et de transparence. En tout cas, il vous sera facilement possible de regarder comment l’image est construite et quels sont les package dockers de base et si ces packages dockers de base sont récents et certifiés.

Pour les plateformes de type Raspberry, il faut bien vérifier que l’image docker que vous chargez est compatible de votre plateforme. Sur Docker Hub, vous devez allez sur l’onglet Tag de votre package et vérifier que le champ OS/ARCH contient bien votre plateforme.

Pour un Raspberry Pi 4 ou 5 ce doit être: Linux/arm64

Pour un Raspberry Pi 3 ce doit être: Linux/arm

Par exemple pour les docker de Yacht et de Portainer décrits ci

après, on peut voir que les containers sont multiplateforme et

conviennent très bien pour de l’Intel ou de l’ARM.

Considérations de sécurité

A propos de l’export des ports sous docker.

Par défaut lorsque vous lancez un container docker, l’option pour

exporter un port de votre docker vers votre machine est

-p dst_port:src_port. Si vous indiquez uniquement le port de